Componente aggiuntivo Enterprise Shield Security

Aggiungi visibilità e controllo amministrativo per far rispettare su larga scala i tuoi standard interni di sicurezza e conformità.

Trasforma la conformità in fiducia

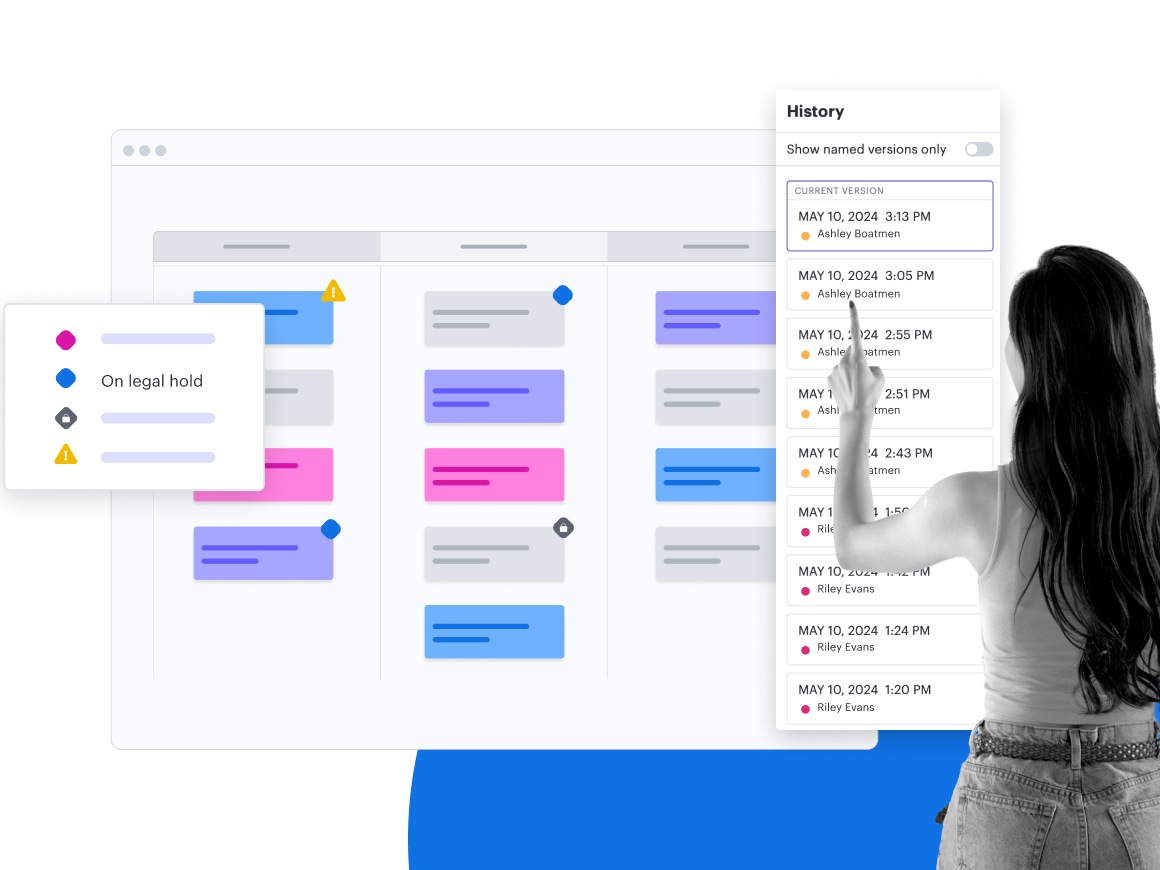

Semplifica la conformità e la governance dei dati con la gestione del ciclo di vita dei contenuti. Conserva i documenti per l'archiviazione dei dati legali e stabilisci le regole di conservazione.

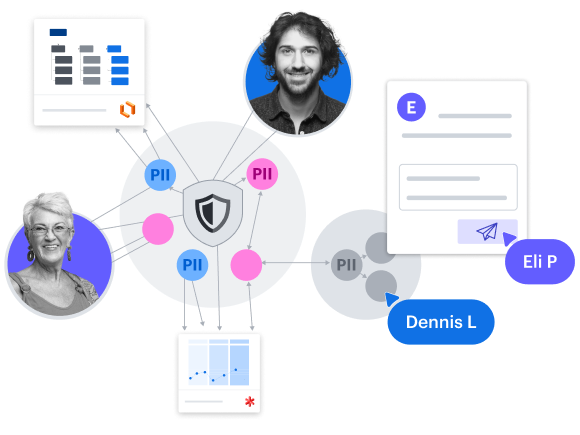

Scopri quali dati risiedono nella tua istanza

Identifica automaticamente i contenuti sensibili per assicurarti che siano in linea con le tue policy interne e per capire cosa i team archiviano e condividono all'interno e all'esterno di Lucid.

Gestisci i dati sensibili

Usa la nostra soluzione di ispezione dei contenuti per scansionare in modo continuo i tuoi documenti Lucid e cercare i dati sensibili o solo a uso interno. Effettua azioni in blocco per revocare le condivisioni esterne di determinati documenti o per tutti i collaboratori esterni.

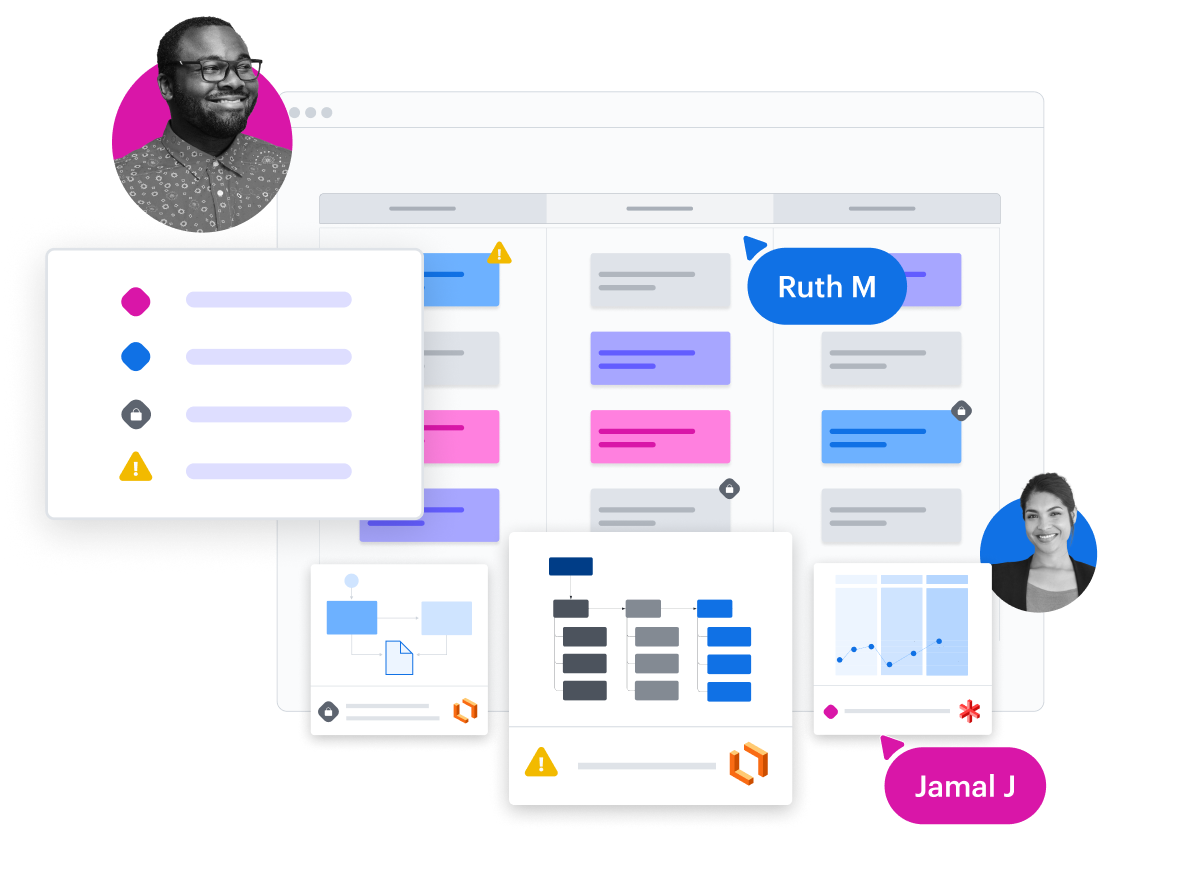

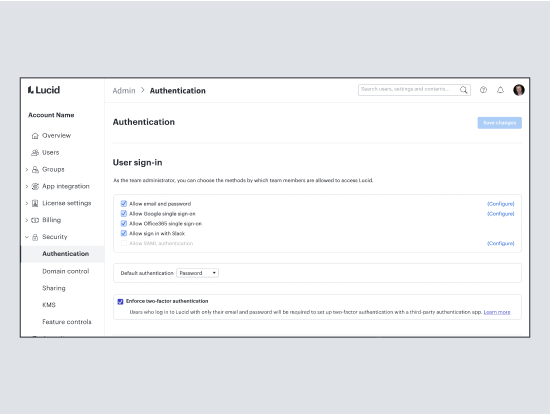

Controlla chi può accedere a cosa

Crea policy, applica controlli avanzati degli accessi e restrizioni di rete per garantire che le persone giuste accedano ai dati giusti nelle giuste condizioni. Controlla facilmente chi ha accesso ai documenti e chi può eliminarli.

Controllo di livello aziendale senza configurazione di livello aziendale

Enterprise Shield offre valore immediato con funzionalità di attivazione automatica come KMS, controlli di classificazione e timeout massimo della sessione.

Servizio di gestione delle chiavi

Mantieni la proprietà definitiva dei tuoi dati controllando e ruotando le tue chiavi crittografiche.

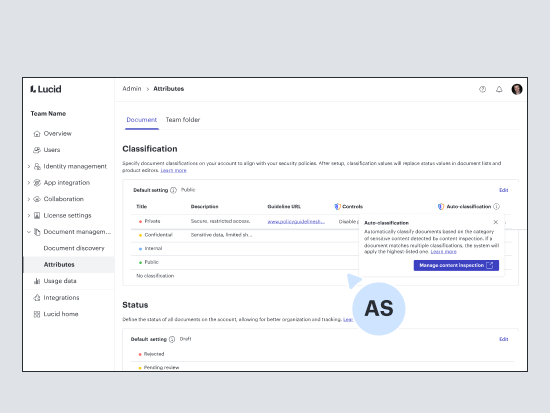

Controlli di classificazione

Controlla chi ha accesso a determinati tipi di informazioni etichettando i documenti con designazioni dotati di azioni corrispondenti.

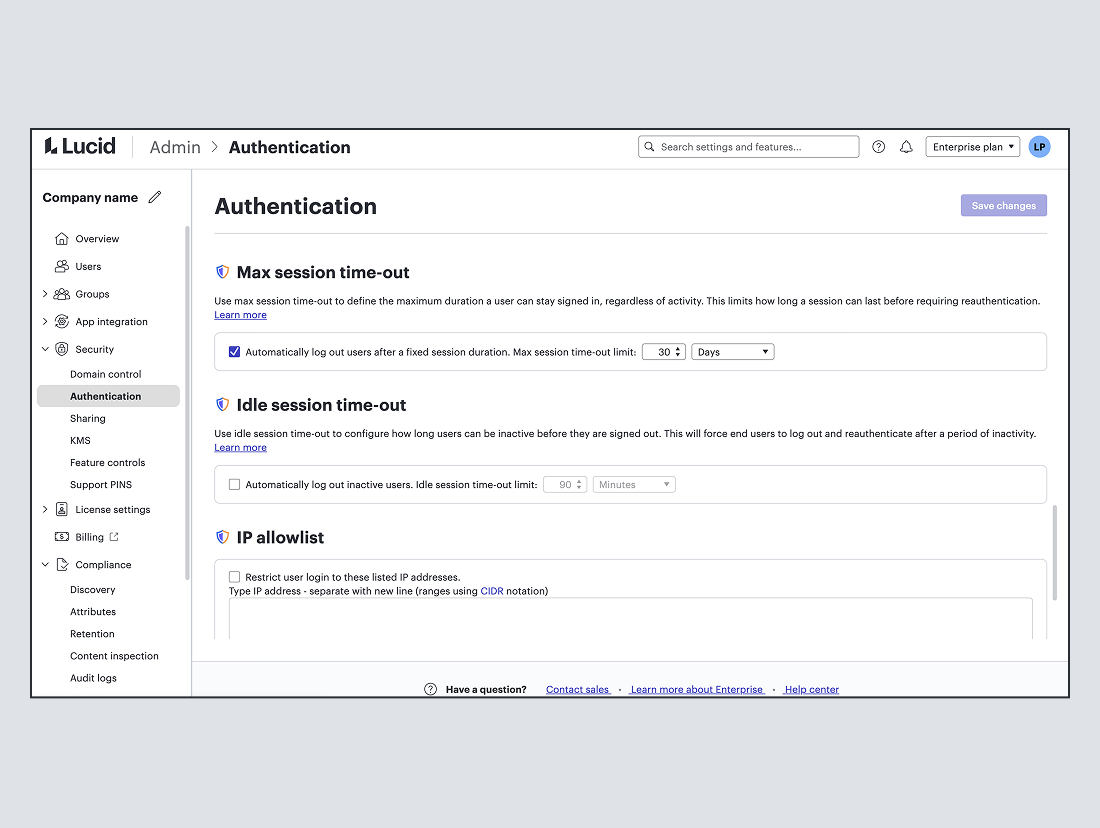

Timeout massimo della sessione

Riduci il rischio di accessi non autorizzati chiedendo agli utenti di autenticarsi nuovamente dopo un periodo di 30 giorni. Questa durata massima della sessione può essere personalizzata in base alle tue preferenze.

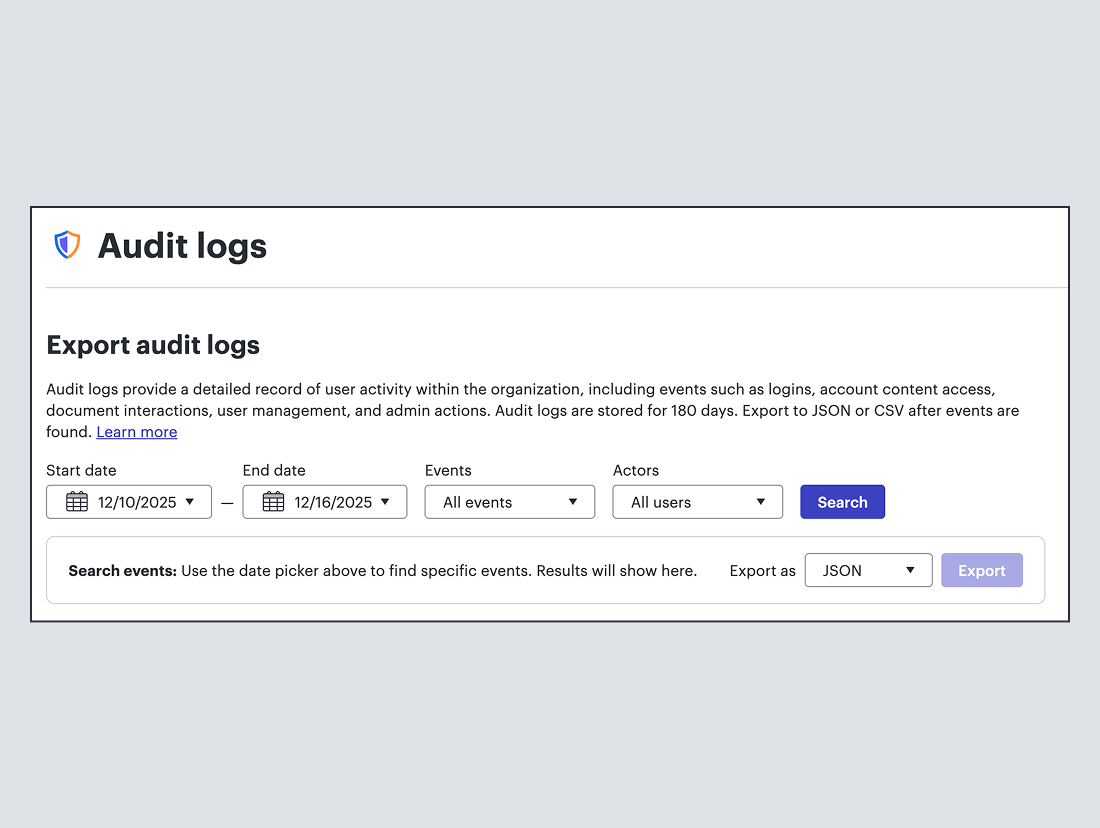

Registri di controllo

Rileva e previeni potenziali minacce alla sicurezza monitorando e tracciando i registri di controllo progettati per evidenziare le attività chiave all'interno del sistema.